O suposto vazamento de dados de clientes Oracle tem evidências claras de um acesso não-autorizado, segundo novos indícios apurados pelo TecMundo em parceria com a empresa de threat intelligence ZenoX.

Na última quarta-feira (26), obtivemos uma amostra nova com 10 mil registros do que foi obtido no ataque cibernético via “rose87168”, cibercriminoso que alega ter invadido a Oracle. Após uma semana de apuração, foi possível encontrar informações da empresa e clientes que envolvem identificadores internos (USR KEY e ACT KEY), dados pessoais (credenciais, nomes completos), status da conta (domínio e administrador), metadados temporais, vínculo com LDAP e dados Tenant.

É preciso notar que a Oracle não responde mais aos e-mails da imprensa sobre o caso e, até o momento, nega a invasão cibernética. O TecMundo buscou contato por diversas vezes com a companhia.

O que foi descoberto

De acordo com análise da ZenoX, as principais credenciais encontradas no vazamento envolvem os domínios @oracle.com, @gmail.com e @hotmail.com. Também foram identificadas hashes de senhas — hash é uma função criptográfica que transforma dados em uma sequência fixa de caracteres.

“O campo USR_PASSWORD consistentemente contém valores não-nulos que

aparentam ser hashes ou dados criptografados (ex: “128*****:R0hllMUlLTE**********e9so/yJmvEWppY=“). Embora o formato exato possa variar ou ser um prefixo+hash, sua presença massiva valida a alegação do atacante de ter obtido dados de credenciais armazenados”, explica a empresa de threat intelligence, que adiciona:

“Esta amostra ampliada, devido ao seu tamanho e consistência com as informações anteriores e com a estrutura esperada de um sistema Oracle Identity (potencialmente OID/OUD/IDCS ligado a um banco de dados) aumenta significativamente a plausibilidade da alegação de vazamento, apesar da negação oficial da Oracle. A natureza dos dados é consistente com um comprometimento profundo do sistema central de gerenciamento de identidades, possivelmente através de uma vulnerabilidade como a CVE-2021-35587”.

Durante a entrevista entre TecMundo e “Rose”, notamos diferenças entre arquivos vazados anteriormente pelo ator. De forma resumida, os arquivos “Sample_Database.txt” e “s.txt” apareciam em formato tabular e consistente com leaks do tipo. Por outro lado, a amostra “Sample_LDAP.txt” trazia estrutura característica de dados LDAP.

LDAP significa Lightweight Directory Access Protocol, um protocolo de acesso a diretório leve que permite a comunicação entre aplicativos e serviços de diretório. Então, como o atacante “Rose” poderia explicar a diferença nas estruturas obtidas?

Recebemos uma explicação, mas ele solicitou que os métodos e técnicas não fossem expostos na reportagem — indicando que o acesso ainda poderia ser vulnerável. A ideia de que apenas a brecha CVE foi explorada não foi sustentada. Com as informações em mãos, a ZenoX explica:

“A obtenção dos dados do ambiente Oracle não ocorreu através de um único exploit, mas, sim, por meio de um conjunto de ações executadas após obter acesso inicial ao servidor supostamente vulnerável (…) A confirmação do ator de que múltiplas ações foram necessárias valida nossa análise técnica inicial e sugere um comprometimento mais profundo e persistente do que a simples exploração de uma única vulnerabilidade seguida de um dump de dados”.

A análise permitiu entender que o cibercriminoso também supostamente realizou as seguintes ações:

- Executar comandos arbitrários no sistema comprometido;

- Acessar diferentes fontes de dados (potencialmente o banco de dados de identidade e o diretório LDAP separadamente, ou sistemas interconectados);

- Localizar e exfiltrar arquivos de configuração e chaves sensíveis.

Oracle nega, cibercriminoso truca

Ao topar com as novas informações obtidas, a empresa ZenoX demonstrou surpresa, visto que já havia analisado o primeiro vazamento. “Trata-se de um volume significativo de informações que não poderiam ser facilmente obtidas ou fabricadas pelo ator a partir de fontes públicas preexistentes. O conceito-chave aqui é o de “First Seen” – a presença de dados (neste caso, endereços de e-mail) que não eram publicamente conhecidos como comprometidos antes deste incidente específico”, nota.

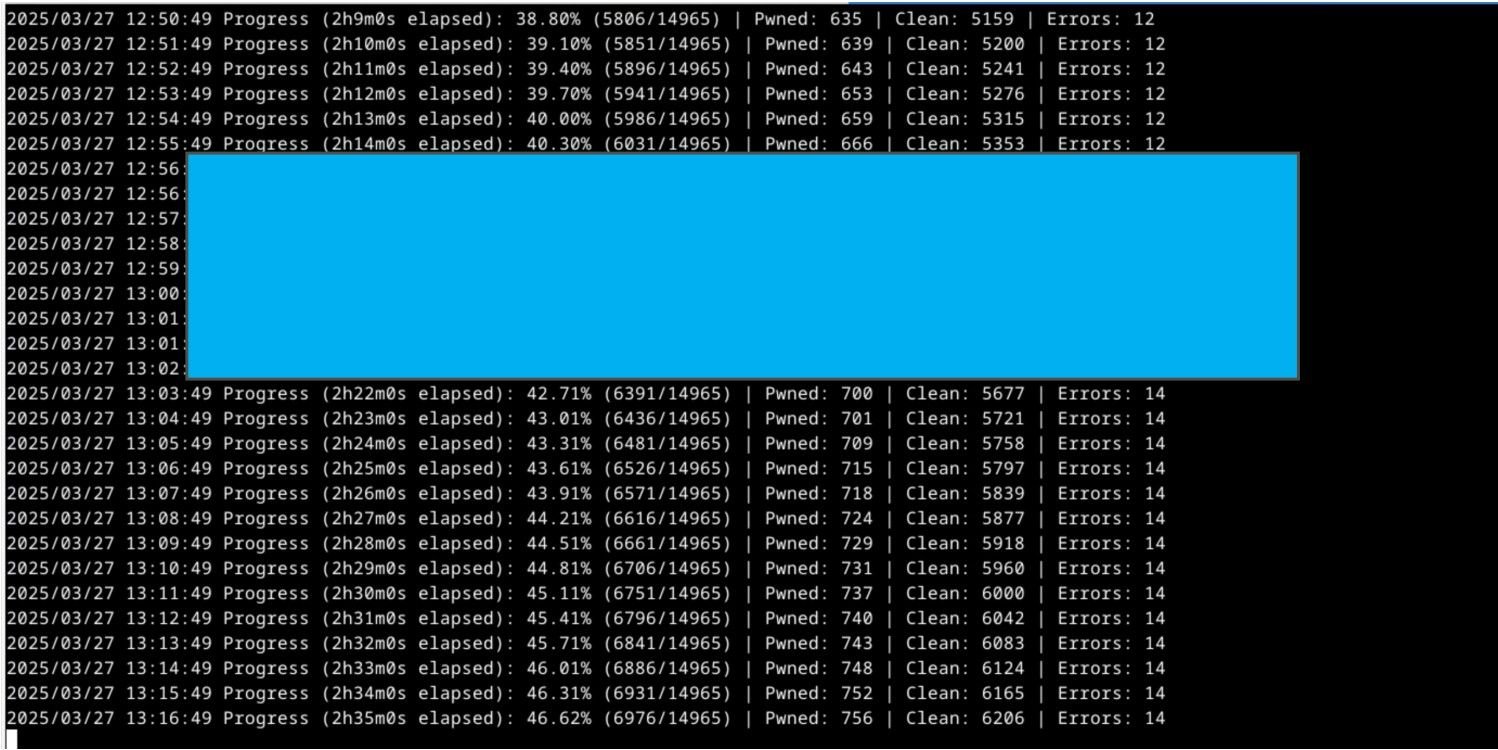

A apuração da nova amostra foi realizada por meio de dois parâmetros: extrair a totalidade dos emails únicos da nova amostra de 10 mil linhas (resultando em 14.965 e-mails únicos) e utilizar os resultados da verificação cruzada desses e-mails com a base de dados do site Have I Been Pwned (HIBP) para quantificar a proporção de emails que não constavam em vazamentos anteriormente documentados.

Para o TecMundo, e presente agora em threat report, a metodologia de aferição utilizou as seguintes técnicas, descritas pela própria empresa:

“Extração e Unificação: utilizando um script Go, lemos o arquivo de amostra, identificamos e extraímos os endereços de e-mail das colunas relevantes (como USR_EMAIL). Para garantir a contagem correta e evitar verificações redundantes, armazenamos apenas os emails únicos, resultando em uma lista final de 14.965 endereços gravados no arquivo emails.txt.

Verificação Cruzada com API HIBP: desenvolvemos um segundo script Go que leu a lista de emails únicos (emails.txt). Para cada e-mail, realizamos uma consulta à API v3 do Have I Been Pwned (HIBP) usando o endpoint /breachedaccount/{email}, autenticando com nossa chave de API. Implementamos um controle de taxa (time.Ticker) para respeitar o limite de requisições por minuto definido pelo parâmetro -rate (45/min neste caso). Utilizamos goroutines (workers, definido pelo parâmetro -workers, 5 neste caso) para processar os emails em paralelo dentro dos limites da taxa estabelecida. Interpretamos as respostas da API: HTTP 200 OK indicou um e-mail “pwned” (presente em vazamentos anteriores), HTTP 404 Not Found indicou um e-mail “clean” (potencial “First Seen”), e outros códigos indicaram erros. Contadores foram atualizados atomicamente para cada categoria.

Agregação de Métricas: ao final do processo, os totais de emails verificados, pwned, clean e com erro foram consolidados. Calculamos métricas adicionais, como a frequência de cada vazamento e a média de vazamentos por e-mail pwned. Todos os resultados foram salvos em um arquivo JSON (hibp_analysis.json), conforme especificado pelo parâmetro -output.

O último documento enviado pelo cibercriminoso veio após a negação da Oracle. Por conta dele e da apuração conjunta entre TecMundo e ZenoX, é possível afirmar que é alta a proporção de e-mails “First Seen”.

“A presença de quase 90% de endereços sem registro prévio de comprometimento público torna a hipótese de fabricação ou compilação de dados antigos extremamente improvável. É muito difícil para um ator de ameaça gerar uma lista desta magnitude com tamanha ‘novidade’. Esse resultado reforça significativamente a plausibilidade de que a amostra se origina de um incidente de segurança genuíno e recente nos sistemas da Oracle, oferecendo uma evidência circunstancial forte contra a negação oficial da empresa”.

- E-mails “Clean” (Potencialmente “First Seen”): 13.312 (89.0%) – Não encontrados em vazamentos públicos anteriores documentados pelo HIBP;

- E-mails “Pwned”: 1.615 (10.8%) – Encontrados em um ou mais vazamentos públicos anteriores;

- Média de Vazamentos por E-mail “Pwned”: ~5.17;

- Erros na Verificação: 38 (0.25%).

Vale notar que, por meio de parceiros e clientes encontrados no vazamento que não podem ser revelados, a ZenoX conseguiu validar uma amostra de 16 contas “First Seen” como reais e ainda ativas.

CEO exposta

Outro ponto que abordamos na entrevista com “Rose” foi de onde vieram esses dados: servidores da Oracle ou parceiros? Para reforçar sua alegação de que os servidores acessados são de fato da empresa, ele enviou dois registros LDAP detalhados que pertenceriam à CEO da Oracle, Safra Catz.

Os registros possuem uma estrutura LDAP consistente. A ZenoX explica que “os registros seguem o padrão dn (Distinguished Name) esperado para o Oracle Cloud Identity, incluindo orclmttenantguid, e contêm atributos típicos (mail, uid, cn, sn, givenname, objectclass)”.

Eles também revelam a presença de hashes de senha: “o segundo registro inclui explicitamente campos authpassword;oid (com hashes SASL/MD5 parcialmente ocultados) e userpassword (com um hash que parece ser SSHA, codificado em Base64), corroborando a alegação do ator de ter acesso a dados de autenticação.

Múltiplos registros/Tenants são novos pontos demonstrados nos arquivos enviados: “A existência de dois registros distintos para a mesma pessoa (Safra Catz), com orclmttenantguid diferentes, sugere que a CEO pode ter contas em diferentes tenants ou contextos dentro da infraestrutura Oracle (talvez um corporativo corpsso e outro identificado por a454031), refletindo a complexidade da gestão de identidades em uma grande corporação”.

Por conta do que foi descoberto, esses dados de Safra Catz indicariam que o suposto vazamento viria de um servidor gerenciado pela própria Oracle — e derrubaria teorias de servidores parceiros expostos.

O TecMundo reforça sua missão de transparência com nosso leitor e público geral: caso a Oracle queira se posicionar ou comentar sobre o caso, esta reportagem será atualizada.

More Stories

Nintendo Switch 2: Veja resumão com os principais anúncios do evento de revelação

Cilada terá segunda temporada na Netflix? Veja o que esperar

Diretor de 007 anuncia quatro filmes sobre os Beatles e elenco principal; confira os atores